Schatten-IT und Workarounds: Hindernis für notwendige Vereinheitlichung oder Quelle für neue Ideen?

Die Bedeutung der differenzierten Betrachtung von Schatten-IT und IT-gestützten Workarounds für die Standardisierung und Agilität einer Organisation

Ein Beitrag von: Helmut Krcmar, Manuel Wiesche, Technische Universität München

Kurz und bündig:

Fehler des Mitarbeiters, nicht funktionale Systeme, ineffi ziente Geschäftsprozesse oder in Konfl ikt stehende Ziele können zu Schatten-IT und Workarounds führen. Hier kann nicht immer eindeutig in gut (compliant) und böse (non-compliant) unterschieden werden.

Organisationen sind immer häufiger mit Schatten-IT und IT-gestützten Workarounds konfrontiert. Schatten-IT Systeme sind Hardware, Software oder Dienste, die entwickelt, eingeführt oder genutzt werden, ohne die Genehmigung oder das Wissen der Organisation. Workarounds sind die zielgerichtete Abweichung von einem Geschäft sprozess, um Hindernisse, Ausnahmen, Anomalien, etablierte Prozesse oder gestellte Anforderungen zu umgehen, minimieren oder zu beseitigen. Insbesondere bei der Nutzung von IT-Systemen treten Workarounds auf, und dies ist nicht grundsätzlich schädlich, zeigen die Forschungen an der TU München.

Schatten-IT und IT-gestützte Workarounds sind heutzutage allgegenwärtig in Organisationen: Flughafenpersonal, das ein ausgefallenes IT System umgeht, um Passagiere einzuchecken. Ärzte nutzen Apps auf privaten Mobiltelefonen zur Recherche medizinischer Empfehlungen, da die Informationssysteme des Krankenhauses diese nicht in vergleichbarer Geschwindigkeit und am Patientenbett zur Verfügung stellen. Ein Einkäufer bittet einen Lieferanten zusätzliche Produktinformationen in einem Excel-Sheet zur Verfügung zu stellen, da diese für die Wahl des Lieferanten entscheidend sind, aber nicht im Lieferantenportal hinterlegt werden können. Die Notlandung einer Passagiermaschine auf dem Hudson Fluss in New York entgegen der Vorgaben der Flugsicherung und die Rettung aller 155 Passagiere und Besatzungsmitglieder. Diese Beispiele zeigten, wie vielfältig Schatten-IT und IT-gestützte Workarounds auftreten und dass diese in der Regel eine komplizierte Verknüpfung von IT-System, Prozess und menschlichen Akteuren bedingen.

Notwendigkeit einer differenzierten Betrachtung

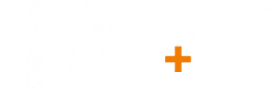

Auch wenn bisher vorwiegend negativ konnotiert, wäre es fatal Schatten-IT und IT-gestützte Workarounds nicht differenzierter zu betrachten. Schatten- IT und IT-gestützte Workarounds werden von Mitarbeitern aus unterschiedlichen Gründen begangen. Fehler des Mitarbeiters, nicht funktionale Systeme, ineffiziente Geschäftsprozesse oder in Konflikt stehende Ziele können zu Schatten-IT und Workarounds führen. Hier kann nicht immer eindeutig in gut (compliant) und böse (non-compliant) unterschieden werden. Eine Abweichung von der Vorschrift ist nicht zwangsläufig non-compliant und kann das gesetzte Ziel ebenso erreichen. Insbesondere wenn Tätigkeiten nicht zentral geplant werden können ist die situative Einschätzung der Mitarbeiter und die Flexibilität der Systeme entscheidend um den Geschäftsprozess optimal auszuführen. Auch können diese Abweichungen für Verbesserung und Innovation sorgen, die durch Ausprobieren oder die Erfahrung der beteiligten Mitarbeiter entstehen. Abbildung 1 veranschaulicht diesen Zusammenhang zwischen Compliance und Non-Compliance und den unterschiedlichen Zielen der Standardisierung und Agilität.

Umgang mit Schatten-IT und IT-gestützten Workarounds

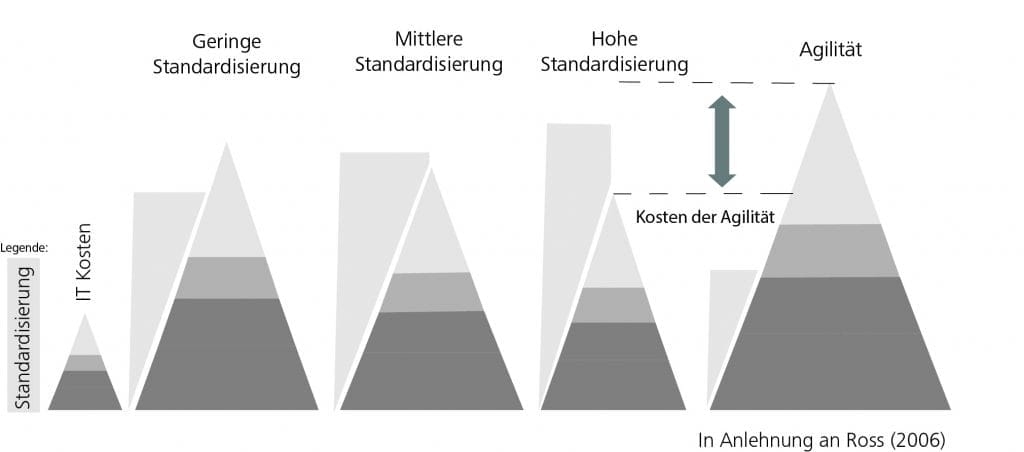

Bevor das Konzept zum Umgang mit Schatten-IT und IT-gestützten Workarounds diskutiert wird, ist es notwendig, Möglichkeiten zur Identifikation von Schatten-IT und IT-gestützten Workarounds zu diskutieren. Insbesondere empirisch-explorative Konzepte wie Process Mining ermöglichen die Identifikation von unterschiedlichster Prozessabweichungen. Process Mining identifiziert die tatsächlich in einer Organisation gelebten Prozesse und ermöglicht den Vergleich mit vorgeschriebenen Prozessen. So können Schatten-IT-Systeme und Workarounds identifiziert werden. Dafür bedient sich Process Mining digitaler Spuren in IT Systemen, etwa unter Verwendung von Informationen zu Input, Output, Bearbeiter und Zeitpunkt der Durchführung einzelner Prozessschritte. Process Mining ermöglicht somit (1) empirisch bösartiges Verhalten von Mitarbeitern (dolose Handlungen) zu erkennen, (2) Ineffizienzen in vorgeschriebenen Prozessabläufen zu identifizieren und (3) Prozessinnovationen zu unterstützen. Für den Umgang mit Dezentralität und Individualisierung durch Schatten-IT und IT-gestützte Workarounds ist die Berücksichtigung der zugrundeliegenden Unternehmensziele essenziell. IT-Systeme können zur Standardisierung von Geschäftsprozessen und zur Einsparung von Kosten eingesetzt werden. Alternativ können IT-Systeme Flexibilität ermöglichen, indem Prozessvarianten identifiziert und gefördert werden. Schatten-IT und Workarounds können deshalb als Hindernis für die Standardisierung oder als Treiber von Agilität und Quelle für Ideen gesehen werden. Agilität wird durch das Zulassen von Varianz und der kontinuierlichen Beobachtung des Nutzerverhaltens ermöglicht. Nicht zu unterschätzen sind hier die steigenden Kosten der IT (Abbildung 2).

Das Prinzip des Variantenmanagements

Organisationen müssen hinterfragen, wie sie aus Schatten-IT und IT-gestützten Workarounds lernen können, um Geschäftsprozesse und IT Systeme zu verbessern. Entscheider müssen Rahmenbedingungen und Beweggründe einordnen können, um individuelle Maßnahmen zur Erreichung von Agilität und Standardisierung entwickeln zu können. Zentrales Bewertungskriterium ist hier die Nützlichkeit. Es empfiehlt sich, Schatten-IT und IT-gestützte Workarounds nach dem Prinzip des Variantenmanagements zu behandeln. Das hilft die Vielfalt in Prozessen und Systemnutzung in der gesamten Organisation zu beherrschen. Dies umfasst das Verhindern, Erweitern und Fördern von Schatten-IT und IT-gestützten Workarounds im Rahmen eines integrierten Konzepts unter Betrachtung von Kosten und Nutzen aller beteiligten Akteure.