Von der Blockchain zu Berechtigungsketten: Paradigmenwechsel im Rechte- und Identitätsmanagement

Ein Beitrag von: Andreas Wilke, Bundesdruckerei GmbH

Kurz und bündig:

Jeder Nutzer soll Herr seiner Daten sein. Diesem Ansatz folgt ein neues Konzept aus dem Innovationslabor der Bundesdruckerei. Kern des neuen Identitäts- und Rechtemanagementsystems sind digitale Berechtigungsketten. Sie verbinden sie die Sicherheit der kettenförmigen Blockchain-Struktur mit höherer Flexibilität und Performanz. Dabei kommt der Ansatz ohne zentralen Administrator aus, der traditionell Rollen und Rechte vergibt und Zugriff auf alle Daten besitzt. Ein Proof-of-Concept wird bereits in ersten E-Government-Anwendungen erprobt.

Trotz digitaler Technologien müssen Bürger noch immer Ordner durchsuchen, Bescheinigungen anfordern, Kopien anfertigen. Zukünftig könnten persönliche Dokumente – etwa Geburtsurkunde, Versicherungsverträge, Krankenakten– in einem nutzerzentrierten System nach Bedarf bereit liegen. Unabhängig vom Speicherort kann der Nutzer mittels digitaler Vergabe von Berechtigungen jederzeit Dritten Einblick gewähren und diese Berechtigung wieder entziehen. Der Ansatz basiert auf einer Modifikation der Blockchain. Für die Sicherheit sorgen keine Hash-Werte, sondern Quantenmechanik.

Berechtigungsvergabe durch fachlich Zuständige statt zentrale Administratoren

Bei klassischen Identitätsmanagementsystemen in Organisationen besitzt der zentrale Administrator Zugriff auf alle Datenbestände. Er weist jeder Identität bestimmte Rollen und Rechte zu – etwa im Active Directory von Microsoft. Vor allem in größeren Organisationen lässt sich häufig nicht mehr nachvollziehen, welche Rechte eine gewählte Person zu einem bestimmten Zeitpunkt besaß oder besitzt. Zudem erfährt der Administrator oft nicht rechtzeitig von Änderungen bei Personal oder Zuständigkeiten. Eine Folge: Mitarbeiter können noch immer auf die Daten ihrer alten Abteilung zugreifen, obwohl sie diese bereits vor Monaten verlassen haben.

Bei dem radikal neuen Ansatz der Bundesdruckerei für ein Identitäts- und Rechtemanagementsystem rückt die Autorität über Berechtigungen näher an die fachlichen Zuständigkeiten heran: Es gibt dezentrale Verantwortlichkeiten. Innerhalb sogenannter Berechtigungsketten entfällt die bisher dominante Rolle des Administrators. Sein Eingriff ist nur bei Notfällen oder Systemanomalien vorgesehen. Das neue Konzept legt die Kontrolle und Hoheit über Daten in die Hände der verantwortlichen Nutzer. Für jedes Recht – etwa zum Zugriff auf ein bestimmtes Dokument – ist genau ein verantwortlicher Rechteeigentümer definiert. Nur dieser hat die volle Autorität über dieses Recht und kann die entsprechenden Berechtigungen jederzeit an andere delegieren und wieder entziehen. Daraus ergibt sich komplette Transparenz für den Rechteinhaber und „Zero Knowledge“ für jeden anderen.

Technologische Basis des Ansatzes sind sogenannte digitale Berechtigungsketten. Sie greifen das Konzept der Blockchain auf und modifizieren es. Aus Sicht des Nutzers steht immer er selbst in der Mitte. Abbildung 1 zeigt: Alle seine Berechtigungsketten laufen bei ihm zusammen. Er hat den vollen Überblick und kann alle seine Rechte selbstständig verwalten – sei es der Zugriff auf Dokumente, eine Anwendung oder auf Geräte.

Beispiel Laborzutritt: die Berechtigungsketten entstehen

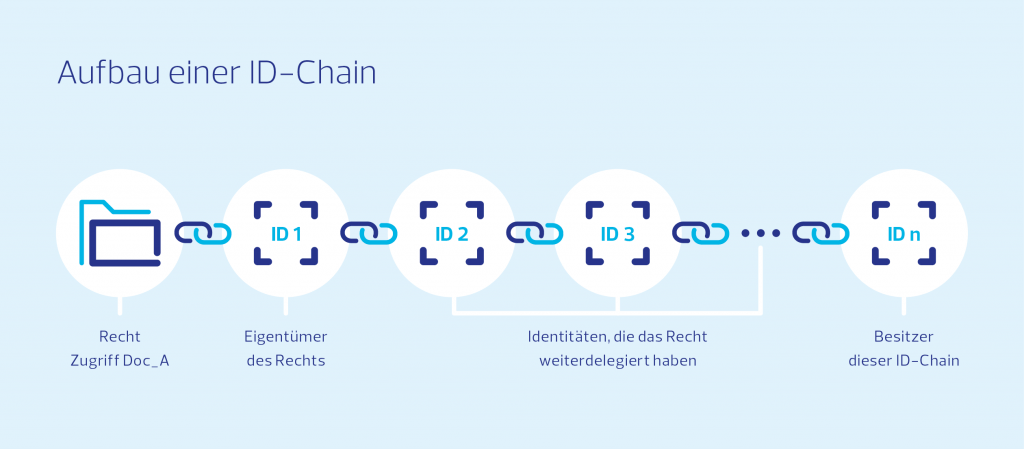

Das Identitäts- und Rechtemanagementsystem beruht auf der Gesamtheit sicherer Berechtigungsketten. Jede Kette setzt sich zusammen aus miteinander verzahnten Datenblöcken, die aus mindestens zwei Blöcken besteht: einem klar umgrenzten Recht sowie der Identität des Rechteeigentümers. Die Glieder jeder Kette spiegeln die stufenweise Weitergabe von Berechtigungen wider: ausgehend vom ursprünglichen letzten Instanz, die mit einer Befugnis ausgestattet ist. Rechteeigentümer, der mit dem betreffenden Recht am Anfang der Kette steht, über weitere delegierende Personen bis hin zur letzten Instanz, die mit einer Befugnis ausgestattet ist.

In der Summe entstehen so Millionen von Berechtigungsketten, mit denen jederzeit nachvollziehbar ist, wie eine bestimmte Identität zu einer konkreten Berechtigung gekommen ist. Wichtig hierbei: Die Berechtigungskette bildet nur die Rechte und die damit verbundenen Identitäten ab, enthält aber nicht das vertrauliche Textdokument selbst. Die Inhalte sind von der Identitätsmanagement-Datenbank getrennt. Sie verbleiben in den üblichen Speicherorten oder Datenbanken der jeweiligen Anwendung und Systeme.

Ein Beispiel: Über den Zutritt zu einem Laborraum entscheidet der Leiter der Forschungsabteilung. Er delegiert dieses Zugangsrecht an seinen Mitarbeiter und ermächtigt diesen, es bei Bedarf an Dritte weiterzugeben.

So kann der Mitarbeiter einem Handwerker Zutrittsrechte verleihen, der sich für eine bestimmte Zeit frei im Labor bewegen darf. Bei jeder Weitergabe von Berechtigungen wird eine neue Kette angelegt und sicher gespeichert. So ist das Kettenglied „Zutrittsrecht Laborraum“ mit der Identität des Abteilungsleiters als Rechteigentümer am Labor untrennbar verbunden. In der zweiten Berechtigungskette steht als weiteres Kettenglied auch der Mitarbeiter, der ein abgeleitetes Recht am Laborzugang besitzt. Die dritte Kette besteht aus dem Zutrittsrecht mit dem Chef als Rechteeigentümer sowie dem Mitarbeiter als Mittelsmann, der dem externen Dienstleister zeitweise freien Zutritt gewährt. Letztes Kettenglied ist der Handwerker selbst. Sobald sein Besuch beendet ist, legt der Chef oder sein Mitarbeiter die dritte Berechtigungskette still. Nun kann der Handwerker das Labor nicht mehr selbstständig betreten.

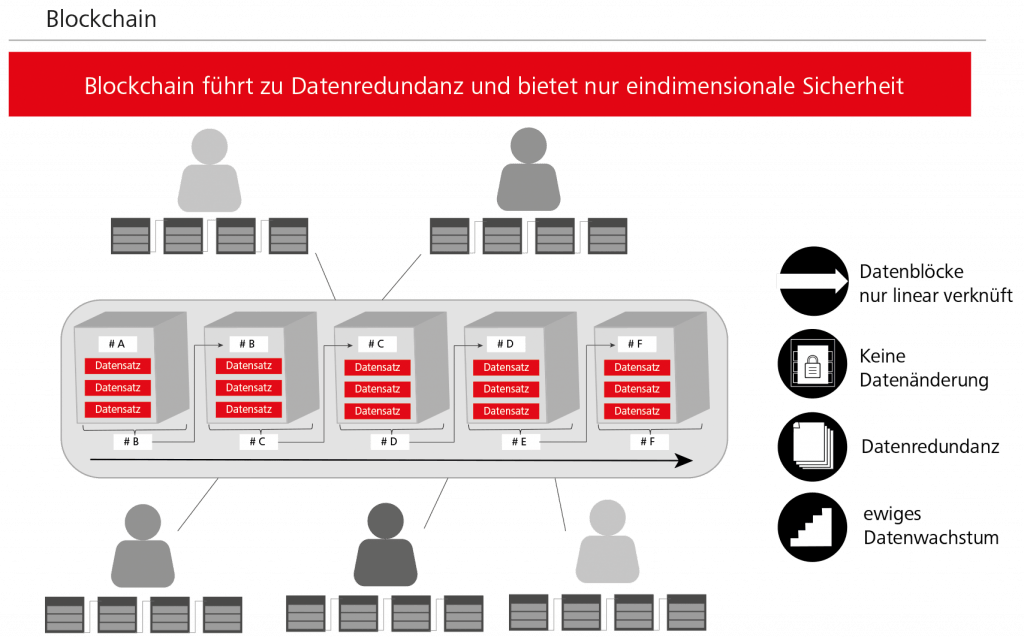

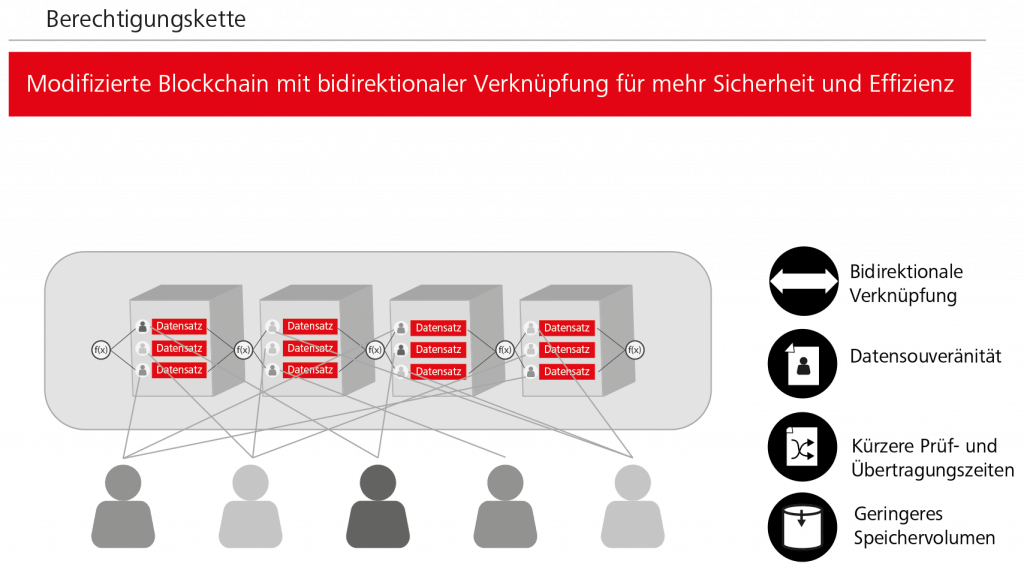

Blockchain als Basis

Die Idee mit den Berechtigungsketten basiert auf einer modifizierten Blockchain. Diese Datenbank- Technologie ermöglicht eine sichere Datenspeicherung und kommt ohne zentrale Instanz aus. Die Blockchain eröffnet viele neue Möglichkeiten, eignet sich aufgrund ihrertechnischen Grenzen jedoch nicht für jeden Bedarf. Mit der Berechtigungsketten-Technologie wird das Prinzip der verketteten Blöcke an die Anforderungen eines leistungsfähigen und sicheren Identitäts- und Rechtemanagements angepasst. Abbildungen 2 und 3 zeigen: Wesentliche Unterschiede zur Blockchain liegen in der bidirektionalen Verkettung der Blöcke sowie der Erzeugung vieler einzelner Berechtigungsketten statt einer immer längeren Kette. Anstelle stets wachsender Ketten wie bei der Blockchain beruht der neue Ansatz auf Millionen einzelner Berechtigungsketten. Jede von ihnen stellt eine separate Kette dar und lässt sich entsprechend einfach speichern oder stilllegen.

Absicherung durch Funktionen aus der quantenmechanischen Analytik

Anders als in der Blockchain sind die Kettenglieder hier in beiden Richtungen miteinander verknüpft – ein Block kennt also seinenNachfolgerblock ebenso wie seinen Vorgängerblock. Durch diese Verkettungsstruktur lässt sich die Integrität von Blöcken und ihren jeweiligen Nachbarn in beide Richtungen detailliert und schnell überprüfen – bis hin zum letzten Kettenglied. Als Absicherungsmechanismus dienen nicht Hashwerte, sondern Funktionen aus der quantenmechanischen Analytik.

Der Absicherungsmechanismus beginnt mit der Generierung einer atomaren Wellenfunktion für jeden Block. Dadurch können die Blöcke als Atome idealisiert und quantenmechanisch beschrieben werden. In der Analogie zur Natur können diese Atome dann auch Bindungen mit anderen Atomen (Blöcken) eingehen, um Moleküle (Blockketten) zu bilden. Die Berechnung von Molekülverbindungen aus atomaren Wellenfunktionen ist seit Jahrzehnten aus der Molekülphysik bekannt und deswegen besonders gut wissenschaftlich erprobt und beschrieben [1]. Durch die Anwendung dieser Prinzipien entstehen zwischen zwei Blöckeneinzigartige Molekülbindungen, die als Absicherungsmechanismus für die Blöcke und die Kette als Ganzes dienen.

Im Ergebnis bieten Berechtigungsketten die Sicherheit verketteter Strukturen bei zugleich höherer Flexibilität und Performanz. Zudem genügen sie höchsten Datenschutz Anforderungen, da jede Berechtigungskette nur durch die darin definierten Berechtigten einsehbar ist. Die Möglichkeit, Ketten stillzulegen, realisiert auch das geforderte Recht auf Löschung und Vergessenwerden.

Das System protokolliert alle Rechte und Identitätsinhaber mit und dokumentiert jede Delegation von Berechtigungen sowie Zugriffe. Ein Teilnehmer kann jederzeit nachverfolgen, was mit seinen Rechten geschieht. Insbesondere bei Audits ist für Prüfer stets nachvollziehbar, wer wann mit welchen Berechtigungen auf welche Daten oder Systeme zugegriffen hat und woher diese Berechtigungen stammen. Eine Transaktionshistorie in Form einer Timeline wirdregelmäßig systemseitig gespeichert und lässt sich auch durch den Nutzer individuell sichern.

Neuentwickelte Datenbanktechnologie: Antwort in Sekundenschnelle

Angesichts der hohen Anzahl von Berechtigungsketten ist eine hochperformante Datenbank gefragt, die in Sekundenschnelle Millionen von Berechtigungsketten durchsucht. Im Rahmen einer Entwicklungspartnerschaft wurde die industrieerprobte NoSQL-Datenbank der Cortex AG optimiert. Diese ist nach dem Vorbild des menschlichen Gehirns aufgebaut. Durch den globalen Index für alle Daten kann ohne zeitintensive Recherche auf diese Daten zugegriffen werden.

Sichere Authentifizierung und Single Sign-on

Um mit dem System arbeiten zu können, müssen Nutzer sich nur einmal anmelden (Single Signon). Grundlage für den Zugang ist ein vertrauenswürdiger Identity Provider, der Identitäten anlegt und bestätigt. Die Authentisierung gegenüber dem System ist über verschiedene Systeme möglich. Identitäten lassen sich mit jeder Art von Merkmal abbilden, beispielsweise PIN, E-Mail- Zertifikat oder biometrische Daten. Dabei kann Dokumenten nur die Eingabe einer PIN fordern, während Zugangsberechtigte bei sensiblen Informationen zusätzlich ihren Fingerabdruck abgeben oder sich per digitalem Zertifikat ausweisen müssten ein Rechteeigentümer für bestehende Rechte ein bestimmtes Vertrauenslevel definieren. So könnte er für den Zugang zu weniger kritischen Dokumenten nur die Eingabe einer PIN fordern, während Zugangsberechtigte bei sensiblen Informationen zusätzlich ihren Fingerabdruck abgeben oder sich per digitalem Zertifikat ausweisen müssten

Universeller Einsatz: intern, extern – und bei Personen, Objekten und Prozessen

Das Identitäts- und Rechtemanagement auf Basis von Berechtigungsketten kann unabhängig von den vorhandenen Technologieplattformen eingesetzt werden. Sie dient als Drehscheibe zwischen Identitäten und Rechten – und funktioniert unabhängig vom Anwendungskontext sowohl zwischen Behörden, Unternehmen und Privatpersonen als auch innerhalb einer Organisation. In einem organisationsübergreifenden Einsatz des Systems könnte der Nutzer bei einer Job-Bewerbung dem potenziellen Arbeitgeber Einblick in alle Zeugnisse seiner bisherigen schulischen und beruflichen Laufbahn einräumen. Bei der Nutzung innerhalb einer Organisation lässt sich jede Berechtigung eindeutig mit einem Mitarbeiter als Rechteeigentümer verknüpfen, der zugleich die Weitergabe der konkreten Berechtigung verantwortet. Das könnte der Zutritt zu einem Gebäude sein, die Bedienung einer Maschine, der Intranet-Zugang oder die Bearbeitung einer Datei.

In klassischen Identitätsmanagementsystemen werden „Identitäten“ mit Personen gleichgesetzt. Das Konzept der Berechtigungsketten fußt hingegen auf einem mathematisch-abstrakten Beschreibungsmodell von Identitäten und Berechtigungen, das einen universellen Einsatz ermöglicht. In dieser Systematik besitzen auch Maschinen, Objekte oder Prozesse eine Identität, die mit bestimmten Rechten ausgestattet werden und welche weitergegeben werden können – etwa den Zugang zu konkreten Daten oder den Zugriff auf bestimmte Geräte. Damit eröffnen sich neue Anwendungsfelder etwa in einer automatisierten Produktion oder im Internet of Things.

Datenschutz als Kernprinzip

Mit dem Konzept der Berechtigungsketten gibt das System eine anwenderfreundliche Antwort auf gestiegene Erwartungen an Datenschutz und-sicherheit, die den hohen Anforderungen der Datenschutz-Grundverordnung der Europäischen Union entspricht. Diese sieht unter anderem das Recht auf Vergessenwerden und den Privacy- by-Design Ansatz bei der Verarbeitung personenbezogener Daten vor. Bei diesen Forderungen stößt beispielsweise eine öffentliche Blockchain aufgrund ihrer Transparenz und nachträglichen Unveränderbarkeit der Kette auf Probleme. Beim technologischen Ansatz der Berechtigungsketten ist der Datenschutz hingegen systemimmanent. Jeder Nutzer kann nur das sehen, wofür er Berechtigungen besitzt. Innerhalb des Systems kann er nicht herausfinden, welche Berechtigungsketten noch im System vorhanden sind. Das übergeordnete Ziel: Jeder soll nur sehen können, was er sehen darf.

Derzeit wird der Ansatz mit ausgewählten Entwicklungspartnern aus Privatwirtschaft und Behörden praktisch erprobt, um die Durchführbarkeit und Umsetzungsmöglichkeiten der Lösung zu evaluieren. Diese Erfahrungen aus der Praxis finden unmittelbar Eingang in die Weiterentwicklung der Technologie.