KI, die Kreative Intelligenz jetzt in der neuesten Folge SMART&nerdy! Podcastfolge #23.

[vc_row][vc_column][vc_custom_heading text=“Die Daten an der Angel“ font_container=“tag:h1|font_size:48|text_align:left“ use_theme_fonts=“yes“ css=“.vc_custom_1692621723940{margin-top: -25px !important;}“][vc_custom_heading text=“Über Social Engineering zum großen Datenfang“ font_container=“tag:h2|font_size:28|text_align:left|color:%23676b6d“ use_theme_fonts=“yes“ css=“.vc_custom_1692621736391{padding-bottom: 10px !important;}“][vc_column_text]Jonas Hielscher, Markus Schöps, Angela Sasse, Ruhr-Universität Bochum

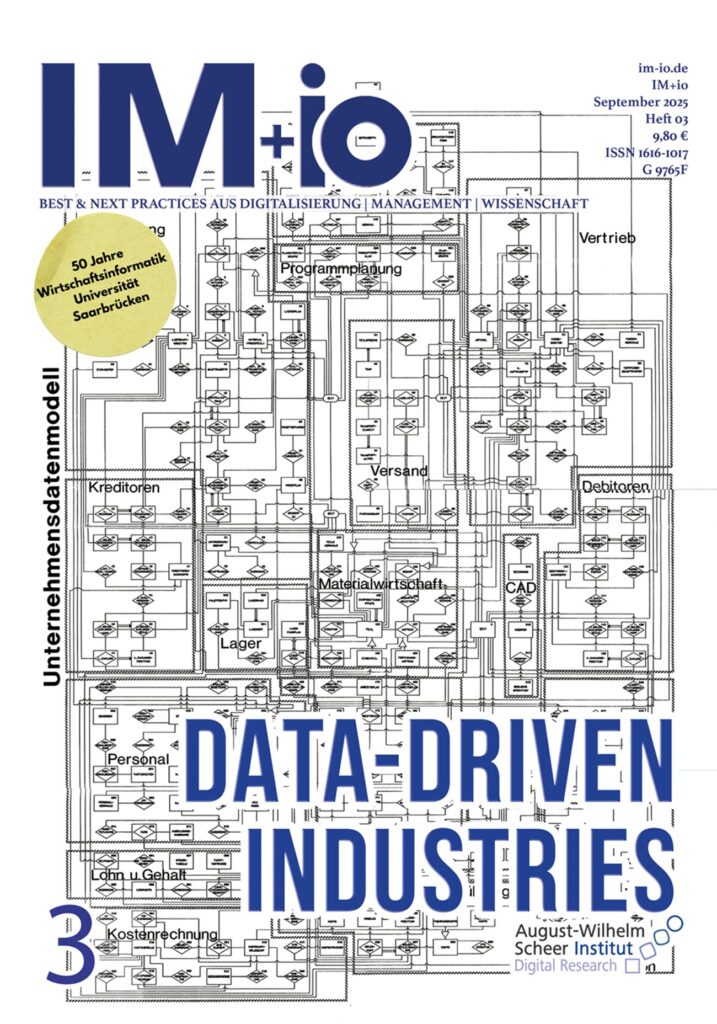

(Titelbild: © AdobeStock | 567527548 | Marvin)[/vc_column_text][ultimate_spacer height=“15″ height_on_tabs=“15″ height_on_tabs_portrait=“15″ height_on_mob_landscape=“15″ height_on_mob=“15″][/vc_column][/vc_row][vc_row][vc_column][vc_custom_heading text=“Kurz und Bündig“ font_container=“tag:h2|font_size:34|text_align:left“ use_theme_fonts=“yes“ css=“.vc_custom_1661761237969{margin-top: -25px !important;}“ el_class=“box-headline“][vc_row_inner el_class=“box-content-wrapper“][vc_column_inner][vc_column_text]Social Engineering scheint eine übermächtige Angriffsform auf Bürger:innen und Mitarbeitende zu sein, die am Anfang der meisten Sicherheitsvorfälle steht. Unter Missachtung psychologischer Grundlagen hoffen Unternehmen, durch Sicherheitssensibilisierung und Trainings die Angriffe abwehren zu können. Dabei kann keine Studie einen nachhaltigen Erfolg dieser Maßnahmen aufzeigen. Die Sicherheitslernkurve zeigt eine alternative Vorgehensweise auf, mit der Unternehmen die Etablierung von sicherem Verhalten erreichen können.[/vc_column_text][/vc_column_inner][/vc_row_inner][/vc_column][/vc_row][vc_row css=“.vc_custom_1519752670572{margin-top: -10px !important;}“][vc_column][ultimate_spacer height=“30″ height_on_tabs=“15″ height_on_tabs_portrait=“15″ height_on_mob_landscape=“15″ height_on_mob=“15″][vc_column_text]Cyberkriminelle verwenden Social Engineering-Techniken, um sich Zugriff auf Unternehmensdaten und Netzwerke zu beschaffen – primär durch sogenannte Phishingmails. Dennoch haben stete Warnungen, die Aufforderung wachsam zu sein und Sensibilisierungsmaßnahmen oftmals keine Wirkung. Die Sicherheitslernkurve der Ruhr-Universität Bochum zeigt eine alternative Vorgehensweise auf, wie Unternehmen ihre Mitarbeitenden besser auf Phishingangriffe vorbereiten können. [/vc_column_text][/vc_column][/vc_row][vc_row][vc_column][vc_column_text]Cyberkriminelle jeder Art – von Gelegen-heitstäter:innen bis hin zu staatlichen Hackergruppen – verwenden Social Engineering als Angriffstechnik, um Menschen zu manipulieren und zu, von außen betrachtet, irrationalen Handlungen zu bewegen.

Bürger:innen bekommen falsche E-Mails und Anrufe von ihrer Bank oder von fiktiven Polizist:innen. Mitarbeitende in Unternehmen erhalten mal mehr, mal weniger gezielte Phishingmails. Neben Privatpersonen sind besonders kleine und mittelständige Unternehmen gefährdet, da ein solcher Angriff eine Existenzbedrohung darstellen kann. Allein im Jahr 2021 verursachte Cyberkriminalität laut BKA in deutschen Unternehmen einen immensen Schaden von 223,5 Milliarden Euro [1]. Social Engineering ist dabei häufig ein Türöffner für viele Arten von Cyberkriminalität.

Während Social Engineering Angriffstechniken von Spam-Mails bis hin zum Enkeltrick an der Haustür beinhaltet, ist der wohl häufigste Angriff, auf den sich Organisationen einstellen müssen das Phishing. Beim Phishing geben sich die Angreifenden als eine andere vertrauenswürdige Person aus und versuchen, via E-Mails, Messengern oder einfach gefälschten Websites Menschen zur Herausgabe vertraulicher Informationen oder zu sonstigen schädlichen Handlungen zu verleiten.[/vc_column_text][vc_custom_heading text=“Warum der Mensch unschuldig ist“ font_container=“tag:h3|font_size:28|text_align:left|color:%23676b6d“][vc_column_text]Wenn man den markigen Spruch “90% aller erfolgreichen Cyberangriffe starten mit dem Menschen” liest, geht es genau darum: Eine mitarbeitende Person hat auf einen Link geklickt und nachfolgend Zugangsdaten auf der Phishingwebsite eingegeben, oder direkt Ransomware (bösartige Software die Dateien verschlüsselt, sodass Täter:innen Lösegeld für das Entschlüsseln verlangen können) installiert. Es ist ein Hauptvermarktungsspruch von Anbietern für Sicherheitstrainings und Sensibilisierungsmaßnahmen (Security Awareness) – und diese Anbieter setzen jährlich mittlerweile Milliarden mit ihren Angeboten um [2]. Es scheint eingängig: Bürger:innen und Mitarbeitenden fehlt das notwendige Wissen, um Phishing zu erkennen. Sie müssen geschult und aufmerksam gemacht werden, und dann wird sich das Problem erledigen. Eine resiliente digitale Gesellschaft wurde geschaffen.

Leider hinken dieser Spruch und die Idee dahinter gewaltig. Zur Erläuterung zunächst ein einfaches Gedankenexperiment: Kann man verhindern, dass in einer Organisation mit tausenden Mitarbeitenden irgendwann ein bösartiger Link in einer E-Mail geklickt wird? Wohl kaum. Denn beim Bearbeiten von E-Mails handelt es sich um ein hochgelerntes Routineverhalten. Büromitarbeitende müssen täglich unzählige E-Mails bearbeiten, einfach um ihrem Job nachzugehen und die ihnen gestellten Aufgaben zu erledigen. Links anzuklicken ist demnach Routine.

Der Psychologe und Nobelpreisträger Daniel Kahnemann kann mit seiner Theorie der Zwei Systeme [3] gut erklären, warum die Idee, jede E-Mail aufmerksam zu lesen nicht umsetzbar ist. Bei Routineaufgaben aktiv nachzudenken kostet im wahrsten Sinne des Wortes Energie, etwas, was das Gehirn zu vermeiden versucht. Um zu überprüfen, ob eine E-Mail in Inhalt oder Kontext verdächtig ist, wäre diese Energie erforderlich, und niemand kann sie dauerhaft aufbringen. Phishingdetektion in aktueller Form ist also eine unlösbare Aufgabe für Menschen, und sogar Vollprofis wie der Sprecher des Chaos Computer Clubs (CCC), Linus Neumann, sind nicht sicher davor. In seinem Vortrag auf dem CCC Kongress in 2019 [4] erklärt er jedoch sehr anschaulich, worauf es eigentlich ankommt: Technologie muss uns schützen. In seinem Fall hat sein Passwortmanager verhindert, dass er seine Zugangsdaten auf einer Phishingwebsite eingegeben hat.

Im Kontext einer Organisation gesprochen: Wenn Mitarbeitende auf Links klicken und Schadsoftware installieren, die das ganze Unternehmen verschlüsseln, sind nicht die Mitarbeitenden schuld, sondern die IT, die ihre Systeme nicht patcht, Netzwerke nicht separiert und Sicherheit nicht leicht bedienbar hält.

[/vc_column_text][vc_custom_heading text=“Die Sicherheitslernkurve als Lösung“ font_container=“tag:h3|font_size:28|text_align:left|color:%23676b6d“][vc_column_text]Für Organisationen, die jenseits von Sensibilisierung, Phishingsimulationen und Trainings – alles Maßnahmen mit umstrittener Wirkung [5,6] – bei der Etablierung von sicherem Verhalten unterstützen möchten, wurde die sogenannte Sicherheitslernkurve [7] an der Ruhr-Universität Bochum entwickelt. Sie ist ein Modell, das aufzeigt, wie Organisationen ihre Mitarbeitenden in neun Schritten zu sicherem Verhalten führen können.

Das klingt etwas theoretisch, doch man erkennt leicht, dass die Schritte auch praktisch umsetzbar sind. Was Unternehmen laut der Sicherheitslernkurve zunächst benötigen, ist die so genannte Sicherheitshygiene: IT, Policies und Sicherheitsmaßnahmen müssen für die Mitarbeitenden einwandfrei funktionieren. Sie müssen leicht verständlich anwendbar sein und dürfen nicht in der Erfüllung der eigentlichen Aufgaben stören. Das klingt trivial, doch die Forschung zeigt seit Jahrzehnten immer wieder, dass die meisten Organisationen nicht an die Usability ihrer Sicherheit denken. Beispiele sind langsame VPN-Verbindungen, zu viele erforderliche Passworteingaben oder ein nicht erreichbares IT-Sicherheitsteam. Wenn diese Voraussetzungen nicht erfüllt sind, muss gar nicht erst über Trainings und Sensibilisierungsmaßnahmen nachgedacht werden, um die es in den Schritten 2 bis 3 geht.

Wenn solche Trainings durchgeführt werden, muss darauf geachtet werden, dass diese zielgruppenspezifisch ausgerichtet sind. Anschaulich gesagt: Administrator:innen brauchen ein anderes Sicherheitswissen als Mitarbeitende in der Personalabteilung. Wenn man ein Training möchte, das Mitarbeitende nicht einfach durchklicken und wieder vergessen, ist es wichtig, eine Sicherheitsmission für die Organisation zu erstellen: Ziele, hinter denen auch die Geschäftsführung steht. Auch die explizite Zustimmung der Mitarbeitenden einzufordern, dass sie sich dieser Mission verpflichtet fühlen, ist ein wichtiger Aspekt. Mitarbeitende müssen daran glauben, dass sie mit ihrem Verhalten einen Unterschied für die Sicherheit in ihrer Organisation machen, denn sie brauchen eine funktionierende Selbstwirksamkeitserwartung. Schlechte Trainings, die Angreifer als übermächtig zeigen, oder Phishingsimulationen, die Mitarbeitende regelrecht zum Klicken verführen (so geschehen 2021 bei den Asklepios Kliniken, die ihre Mitarbeitenden mit falschen Versprechen für Coronaboni phishten [8]) sind wenig hilfreich. Richtig wäre, an konkreten, umsetzbaren Beispielen vorzuführen, wie die Sicherheit erhöht werden kann (beispielsweise indem man ein Video vorspielt, das zeigt, wie erfolgreich Tailgating verhindert wurde). Anschließend geht es darum, erlernte Fähigkeiten praktisch zu trainieren. Indem zum Beispiel probeweise 2FA- Backup-Codes benutzt werden, können die Mitarbeitenden selbst erleben, dass sie erlernte Maßnahmen erfolgreich anwenden können. Im vorletzten Schritt werden psychologische Interventionen eingesetzt, um das Einbetten neuer sicherer Routinen zu unterstützen. Das kann zum Beispiel das sogenannte willentliche Vergessen sein, bei dem durch das Verändern von auslösenden Hinweisreizen alte Routinen vergessen werden, oder aber das beliebte Nudging – eine Verhaltensweise, bei der Menschen subtil dazu bewegt werden, sich für eine bestimmte Verhaltensweise zu entscheiden. Im letzten Schritt der Sicherheitslernkurve haben die Mitarbeitenden das sichere Verhalten erreicht. Um dies zu erhalten, kann die Organisation unter anderem Belohnungen einsetzen.[/vc_column_text][vc_single_image image=“33304″ img_size=“large“ add_caption=“yes“][vc_custom_heading text=“Der unbeachtete Faktor Stress“ font_container=“tag:h3|font_size:28|text_align:left|color:%23676b6d“][vc_column_text]Eine wichtige Komponente bei Social Engineering-Angriffen ist Stress. Angreifer:innen sind geübt darin, bei ihren Opfern Druck auszuüben, damit sie sich wie gewünscht verhalten. Sei es bei dem altbekannten “Enkeltrick”, bei dem die vermeintlichen Enkelkinder ihren Großeltern von Notfällen berichten, für die sie dringend Geld als Lösung benötigen, oder auch in Unternehmen, wenn Mitarbeitende plötzlich von “Vorgesetzten” die dringende Aufforderung bekommen, eine Zahlung auf ein anderes Konto zu tätigen. Perfide, aber erfolgreich. Dieser von Angreifer:innen erzeugte Stress hat aus psychologischer Sicht einen enormen Effekt auf die Entscheidungsfindung: kognitive Fähigkeiten verringern sich und es werden häufiger irrationale Entscheidungen getroffen [9]. Anstatt Tipps für das Erkennen von Phishingmails zu beachten, die unter anderem das “Erzeugen von Druck” als verdächtiges Merkmal beinhalten, wird dem Druck nachgegeben.

Doch auch ein stressiges Arbeitsumfeld ist heutzutage keine Seltenheit. Vor allem ein hohes Aufkommen von E-Mails kann zu erhöhtem Stress auf der Arbeit führen [10]. Neben dieser Art von Stress, dem Mitarbeitende bei der Erfüllung ihrer Primäraufgabe ausgesetzt sind, kommt paradoxerweise ein weiterer Stressfaktor hinzu, der eigentlich zur Lösung des Phishingproblems beitragen sollte: das Befolgen von IT-Sicherheitsrichtlinien. Studien zeigen, dass die Anforderungen an die Mitarbeitenden bezüglich dieser Richtlinien so hoch sein können, dass sie den Stress noch weiter erhöhen [11].

Ungeahnte Auswirkungen können sogenannte “Phishingsimulationen” haben. Zusätzlich zu den echten Phishingmails, die Mitarbeitende beachten müssen, verschicken Unternehmen unechte Phishingmails, um ihre Belegschaft zu “trainieren”. Wer dann auch noch vor den Augen des Unternehmens auf so eine Mail hereinfällt, erhöht sein Stresslevel dann noch einen Schritt weiter. Vervollständigt werden diese suboptimalen Voraussetzungen durch die Angst, die von Unternehmen geschürt wird, sowie durch die Schuld, die auf Mitarbeitende verlagert wird. Dabei ist das Erzeugen von Dringlichkeit per se nichts Schlechtes. Oftmals werden jedoch diese Dringlichkeit und der in Kauf genommene Stress als einzige Lösung gesehen, anstatt Mitarbeitende zu befähigen, sich sicher zu verhalten.

Klare Regeln, die Beachtung von Usability und das Etablieren von Routinen können hier helfen. Bis Routinen etabliert sind, braucht es aber Zeit, und ein stressiges Umfeld kann dazu führen, dass Mitarbeitende in ihre alten Verhaltensmuster zurückkehren. Wenn Routinen jedoch einmal da sind, können sie bei akuten Stresssituationen schützend wirken: Dann fallen die Mitarbeitenden automatisch zurück auf das etablierte sichere Verhalten. Auch das Erhöhen der Selbstwirksamkeitserwartung hilft nicht nur auf direktem Wege, sich sicher zu verhalten, sondern kann als Schutzmechanismus vor den schädlichen Auswirkungen von Arbeitsstress dienen [12]: Glauben Mitarbeitende daran, dass sie beispielsweise eine Phishing-Mail erkennen können, sind sie im Fall der Fälle weniger gestresst, und können rationaler handeln. Zusätzlich können klare, auf Mitarbeitende abgestimmte Sicherheitsanforderungen, sowie eine hohe Usability von Sicherheitsmaßnahmen den “Stressfaktor” IT-Sicherheit verbessern. Gute, technische Lösungen zum Erkennen von Phishing-Mails können dabei nicht oft genug aktualisiert werden, um dadurch auch den Aufwand der Mitarbeitenden zu verringern. Außerdem sollte die Unternehmensführung die Mitarbeitenden ermutigen, sich sicher zu verhalten, anstatt Angst und Druck zu verbreiten: In manchen Unternehmen sprechen Vorstände öffentlich darüber, wie sie auf Phishingmails reingefallen sind und was sie hätten besser machen sollen.

Das zeigt den Mitarbeitenden, dass das Unternehmen auf ihrer Seite ist. Letztlich sollte auch beachtet werden, dass diese Stressfaktoren nicht nur aus dem IT-Sicherheitsbereich stammen. Oftmals sind es allgemeine Probleme, wie zum Beispiel fehlendes Personal, die zu einer Verkettung von Stresssituationen führen können, an deren Ende dann die IT-Sicherheit leidet.[/vc_column_text][ult_createlink title=“Zu den Literaturangaben“ btn_link=“url:https%3A%2F%2Fbit.ly%2F3DhE3FN|target:_blank“][/vc_column][/vc_row][vc_row][vc_column][ult_dualbutton btn_hover_style=“Style 2″ btn_border_style=“solid“ btn_color_border=“#ffffff“ btn_border_size=“2″ btn_alignment=“left“ dual_resp=“off“ button1_text=“Einzelheft kaufen“ icon_link=“url:https%3A%2F%2Fwww.im-io.de%2Fproduct%2Fmetaverse%2F|title:Metaverse%2C%20NFTs%20%26%20Cryptos|target:_blank“ btn1_background_color=“#f3f3f3″ btn1_bghovercolor=“#f07d00″ icon=“Defaults-book“ icon_size=“22″ icon_color=“#f07d00″ icon_hover_color=“#ffffff“ button2_text=“Jetzt abonnieren“ btn_icon_link=“url:https%3A%2F%2Fwww.aws-institut.de%2Fim-io%2Fabo%2F|title:Abo||“ btn2_background_color=“#f3f3f3″ btn2_bghovercolor=“#f07d00″ btn_icon=“Defaults-chevron-right“ btn_icon_size=“22″ btn_icon_color=“#f07d00″ btn_iconhover_color=“#ffffff“ divider_text=“oder“ divider_text_color=“#f07d00″ divider_bg_color=“#ffffff“ btn1_text_color=“#f07d00″ btn1_text_hovercolor=“#ffffff“ btn2_text_color=“#f07d00″ btn2_text_hovercolor=“#ffffff“ title_font_size=“desktop:20px;“ btn_border_radius=“30″ title_line_ht=“desktop:22px;“ btn_width=“280″][/vc_column][/vc_row]