Smart Security für die Super Smart Society

Neue Ansätze für Datenintegration und Zugriffskonzepte

Ein Beitrag von: Holger Hügel, SECUDE GmbH

Kurz und bündig:

Heutige IT-Organisationen können dem Druck der Digitalisierung nur schwer standhalten. Insbesondere der Schutz unternehmenskritischer Daten ist eine besondere Herausforderung. Bewährte IT-Konzepte sind nicht mehr zeitgemäß und müssen durch neue, innovative Ansätze abgelöst werden, die die Daten selbst und deren Lebenszyklus in den Vordergrund stellen. Eine mögliche Herangehensweise ist die EInführung von Datenhubs, die Daten lediglich vermitteln, jedoch selbst nicht speichern sowie die Einführung einer Datenklassifizierung, die vorgibt, wie Applikationen Dateien verarbeiten können.

Mobile Anwendungen sind aus unserem privaten und beruflichen Alltag nicht mehr wegzudenken. Je mehr Daten Mitarbeiter jedoch in diesem unüberschaubaren Netz von neuen Technologien und Endgeräten teilen, desto größer werden die Herausforderungen für die IT-Organisationen. Um auch weiterhin an Innovationen wie Industrie 4.0 oder Big Data partizipieren zu können, müssen sie den Spagat zwischen Benutzerfreundlichkeit und IT-Sicherheit meistern, ohne dabei die Freiheiten der Anwender einzuschränken. Neue Wege der Datenintegration und neuartige Zugriffskonzepte können hierbei unterstützen.

Die Mitarbeiter der Super Smart Society

Nie war Kommunikation so einfach und schnell wie heute. Welchen Weg die Daten bis zum Erreichen des Adressaten zurücklegen, tritt dabei in den Hintergrund. Mobiles Arbeiten gehört zum Lifestyle der „Super Smart Society“ und viele Mitarbeiter wollen die Vorteile der neuen, individuell auf den Nutzer zugeschnittenen, smarten Services nicht nur in ihrer Freizeit, sondern auch für ihre Arbeit nutzen. Dabei werden wider besseren Wissens immer mehr sensible und unternehmenskritische Daten über externe Clouddienste geteilt oder von betriebsfremden Apps verwendet, die alles andere als sicher sind. Auch öffentliche WLANNetze werden ganz selbstverständlich für das Arbeiten mit sensiblen Daten genutzt, ohne sich Gedanken über die Informationssicherheit zu machen. Für die Mitarbeiter sind die Grenzen zwischen privaten und geschäftlichen Daten fließend. Im Zweifel verlässt man sich darauf, dass die IT-Organisation des Arbeitgebers für die Sicherheit der unternehmenskritischen Daten sorgt.

Konsequenzen für die IT-Abteilung

Die Nutzung vernetzter Geräte und Dienste setzt IT-Abteilungen unter enormen Druck. Durch die zunehmende Digitalisierung ist nicht nur die strategische Bedeutung der Abteilung enorm gewachsen, sondern auch die Anzahl der zu bewältigenden operativen Aufgaben. Kaum eine IT-Organisation kann mit dieser rasanten Entwicklung Schritt halten und die smarte ITWelt für ihre eigenen Prozesse nutzen. Gerade wenn es darum geht, die Sicherheitskonzepte an die neuen Anforderungen anzupassen, hinken viele Unternehmen hinterher. Während die Anzahl unterschiedlicher Datenquellen, Nutzungsarten und Übertragungswege stetig zunimmt, fokussieren sich IT-Sicherheitsverantwortliche immer noch auf die punktuelle Absicherung einzelner Datensilos und Applikationen. Identity-Management-Projekte, die eigentlich die Zugriffskontrolle auf Systeme und Anwendungen verbessern sollen, sind aufgrund der enormen Komplexität von Anwenderrollen und -privilegien oft schon vor dem Projektstart zum Scheitern verurteilt. Das Ergebnis ist der Kontrollverlust der IT-Organisation, der nicht selten im Beschneiden von Anwenderfreiheiten resultiert und den Ausbau einer sogenannten „Schatten-IT“ im Unternehmen fördert. Diese öffnet Türen für Datenmissbrauch, gefährdet die Wettbewerbsfähigkeit des Unternehmens und sorgt – im Falle des Verlusts personenbezogener Daten – für hohe Strafen.

Paradigmenwechsel gefragt

IT-Architekturen, die auf Datensilos aufbauen, sind für die Erfüllung der heutigen Anforderungen an Schnelligkeit, Aktualität und Sicherheit der Daten nicht mehr zeitgemäß. Zudem verschlingen die meist historisch gewachsenen Systeme einen erheblichen Teil des IT-Budgets und verhindern wichtige Investitionen in neue, moderne IT-Konzepte, wie beispielsweise Big Data und Internet of Things (IoT).

Wer von den Vorteilen der „Super Smart Society“ profitieren will, muss die Daten selbst in den Mittelpunkt der Betrachtung rücken – sowohl im Sinne der Datensicherheit als auch im Sinne des Datenschutzes. Nur so besteht die Chance, ein hohes Sicherheitsniveau zu erreichen, ohne die Freiheiten der Anwender einzuschränken.

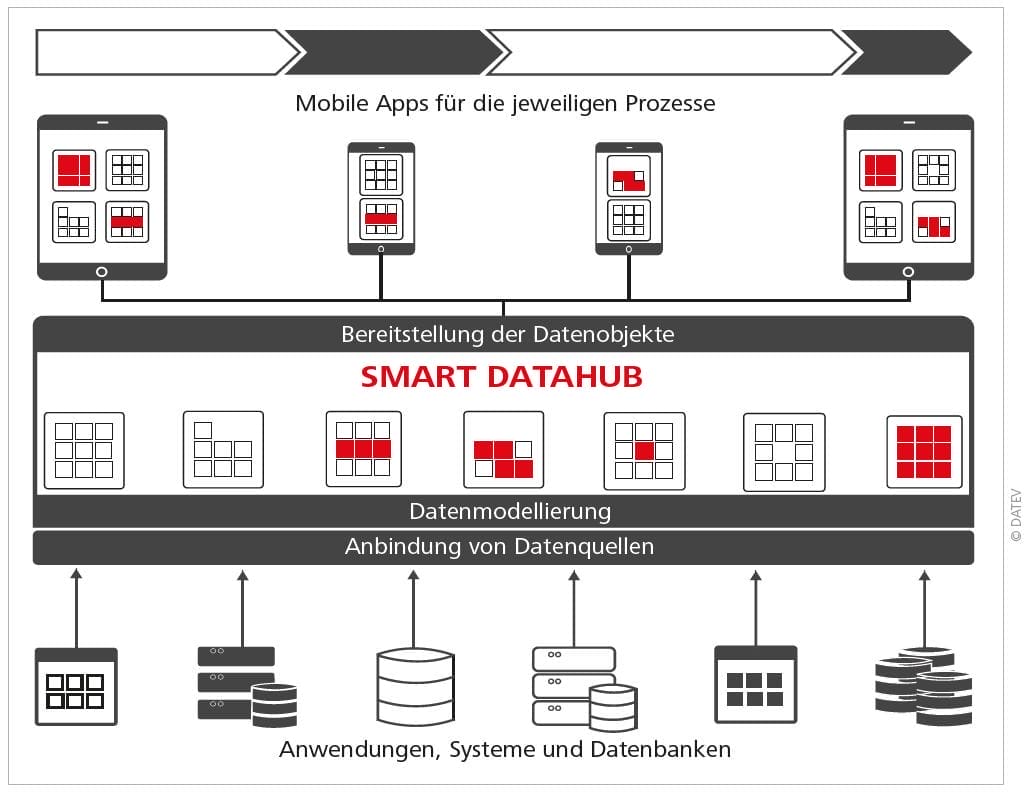

Neue Wege der Datenintegration: Smarte Datenhubs statt Systemsilos

Die neuen Ansätze erfordern zunächst ein Umdenken bei der Datenbereitstellung. Statt Daten von einem System ins andere, kreuz und quer über proprietäre Schnittstellen zu integrieren, sollte man einen übergeordneten, abstrakteren Datenhub oder Datendome etablieren, der alle anderen darunterliegenden Systeme direkt anbindet. Dabei ist es wichtig, dass die Hubs über eine offene Architektur verfügen, die Daten frei modellierbar bleiben und völlig von der eigentlichen Datenquelle entkoppelt werden. So bleibt das Unternehmen flexibel bei der Softwarewahl und die Anwender erhalten flexible Nutzungsmöglichkeiten – unabhängig von Endgerät und Datenquelle. Mit jeder Aktion, die der Anwender durchführt, wird ein individuelles Datenpaket geschnürt, welches ihn bei dem aktuell zu bewältigenden Prozessschritt unterstützt. Dabei fungiert jeder einzelne Datenhub als Brokerage-Plattform, die Daten zwischen „Ownern“ (Systeme) und „Consumern“ (Apps) vermitteln, aber selbst keine Daten speichert. Sie dokumentiert nur den Weg zur jeweiligen Datenquelle und beschreibt das Datenmodell für das jeweilige Anwendungsszenario. Datenhubs eignen sich damit hervorragend, um zwischen historisch gewachsenen, komplexen Enterprise-Lösungen und den modernen, leichtgewichtigen, aber auch schnelllebigen Mobile Apps zu vermitteln. Das einfache Austauschen von Datenmodell und App reicht aus, um neue Geschäftsprozesse in der IT zu verankern. Die Abkapselung der schwerfälligen Subsysteme und ihrer Applikationen durch Datenhubs erlaubt zudem längere Updatezyklen und eine strukturierte Ablösung komplexer, über Jahre gewachsener IT-Architekturen. In der heutigen Geschäftswelt, in der nicht mehr der Große den Kleinen, sondern der Schnelle den Langsamen verdrängt, sind das wichtige Erfolgsfaktoren.

Neuartige Zugriffskonzepte, die auf Datenklassifizierung beruhen

Um den Datenaustausch der neuen Brokerage-Plattformen abzusichern, müssen auch die bestehenden Sicherheits- und Zugriffskonzepte überdacht werden. Eine neue smarte Security stellt die Daten in den Mittelpunkt und folgt den Datenströmen über den gesamten Lebenszyklus hinweg. Sie definiert für jeden Datenpunkt die benötigte Sicherheitsstufe beziehungsweise den erforderlichen Schutzbedarf und sorgt so dafür, dass geheime Unternehmensinformationen nicht unbeabsichtigt in falsche Hände geraten. Dies erfordert eine standardisierte Datenklassifizierung, die Applikationen automatisiert darüber informiert, wie sie die Daten verarbeiten und welchem Anwenderkreis sie diese bereitstellen dürfen. Damit die Applikationen diese Art der Kommunikation verstehen und die Daten schützen können, sollten auch sie im Rahmen der Umsetzung des Sicherheitskonzepts modernisiert werden. Außerdem sollten Unternehmen modernes, papierloses Arbeiten in ihren Organisationen fördern, denn gegen die Druckausgabe ist nach wie vor jedes digitale Sicherheitskonzept machtlos.

Ansätze für die Umsetzung in der Organisation

Eingebettet in unternehmensweite IT-Architektur- und Sicherheitskonzepte, die modernes Arbeiten im papierlosen Büro unterstützen, lassen sich sowohl Datenklassifizierung als auch Datenhubs stufenweise in die Organisation implementieren:

1. Datenquellen dokumentieren und Daten analysieren:

Der Ausgangspunkt für die Umsetzung ist die genaue Kenntnis über die Daten und Datenquellen im Unternehmen und die Definition und Beschreibung von Datenklassen. Die Dokumentation der Geschäftsprozesse hilft dabei zu verstehen, aber auch kritisch zu hinterfragen, wofür die Daten benötigt und wie sie verarbeitet werden.

2. Datenhubs implementieren und Applikationen modernisieren:

Da die smarten Datenhubs oberhalb der bestehenden Systeme eingebettet werden, beeinträchtigt deren Implementierung den operativen IT-Betrieb nicht. Der Aufwand für die Integration ist vergleichbar gering, denn die spezifische Integrationsarbeit fällt nur ein Mal pro System an und viele Hub-Hersteller bieten fertige Anbindungen für alle gängigen Enterprise-Anwendungen und Datenbanken an. Die Modernisierung der Applikationen hingegen ist vergleichsweise aufwendig, denn diese müssen oft auf einer komplett neuen Technologiebasis entwickelt werden.

3. Datenmodelle einlesen und klassifizieren:

Anschließend werden die vorhandenen Datenmodelle automatisiert eingelesen und für die zukünftigen Orchestrierungsfunktionen aufbereitet. Bei diesem Schritt sollten die Modelle zumindest überprüft, bei Bedarf angepasst und die Daten mit der entsprechenden Klassifizierung versehen werden. Weil dies meist auf der sogenannten grünen Wiese geschieht, beeinträchtigt auch dieser Schritt nicht den laufenden IT-Betrieb.

Die neuen Ansätze in der Praxis

Es steht außer Frage, dass die beschriebenen Ansätze über ein enormes Potenzial für die Sicherheit unserer Daten in der vernetzten Welt verfügen. Gerade für die Automobilindustrie, die den Datenaustausch zwischen Hersteller und Zulieferer bis dato mithilfe aufwendiger Vertragswerke absichert, sind datenfokussierte Sicherheitskonzepte von großer Bedeutung. Um die beschriebenen Ansätze allerdings flächendeckend in die Unternehmensrealität überführen zu können, müssen noch einige Fragen diskutiert und beantwortet werden. Einer der wichtigsten Aspekte, die hier betrachtet werden sollten, ist das Thema Performance. In aktuellen Testinstallationen

gestaltet sich die Aufbereitung der Daten bereits beim lesenden Zugriff als schwierig.

Will man nun in weiteren Szenarien Daten auch über die Apps erfassen und performant in die Systeme zurückschreiben, stellt dies eine noch größere Herausforderung dar. Ein weiteres, bislang noch weitestgehend ungelöstes, Problem ist das Fehlen einer normierten Datenklassifizierung. Obwohl sich insbesondere Vertreter aus der Automobilbranche bereits für das Thema einsetzen, existieren bisher noch keine Industrie- und Branchenstandards, die genau definieren, was sich z. B. hinter dem Status „geheim“ verbirgt und welche Auswirkungen dieser auf die Datenverwendung hat.